API安全

API安全

Att@ckxu智能家居:手机app发送数据给服务器,服务器通过api下达指令给设备

API分类特征

SOAP - WSDL

OpenApi - Swagger

RESTful - /v1/api/

添加wsdl参数可以看到全部的api接口地址和参数信息

后缀为asmx

小众接口:自己开发调用

官方接口:微信等其他厂商开发,开发者调用

结合网站功能看

API常见漏洞

XSS跨站,信息泄露,暴力破解,文件上传,未授权访问,JWT授权认证,接口滥用、逻辑越权等

API检测流程

Method:请求方法

攻击方式:OPTIONS,PUT,MOVE,DELETE

效果:上传恶意文件,修改页面等

URL:唯一资源定位符

攻击方式:猜测,遍历,跳转

效果:未授权访问等

Params:请求参数

攻击方式:构造参数,修改参数,遍历,重发

效果:爆破,越权,未授权访问,突破业务逻辑等

Authorization:认证方式

攻击方式:身份伪造,身份篡改

效果:越权,未授权访问等

Headers:请求消息头

攻击方式:拦截数据包,改Hosts,改Referer,改Content-Type等

效果:绕过身份认证,绕过Referer验证,绕过类型验证,DDOS等

Body:消息体

攻击方式:SQL注入,XML注入,反序列化等

SOAP - WSDL

Postman 联动burp+xray

在运行之前需要在postman开启代理

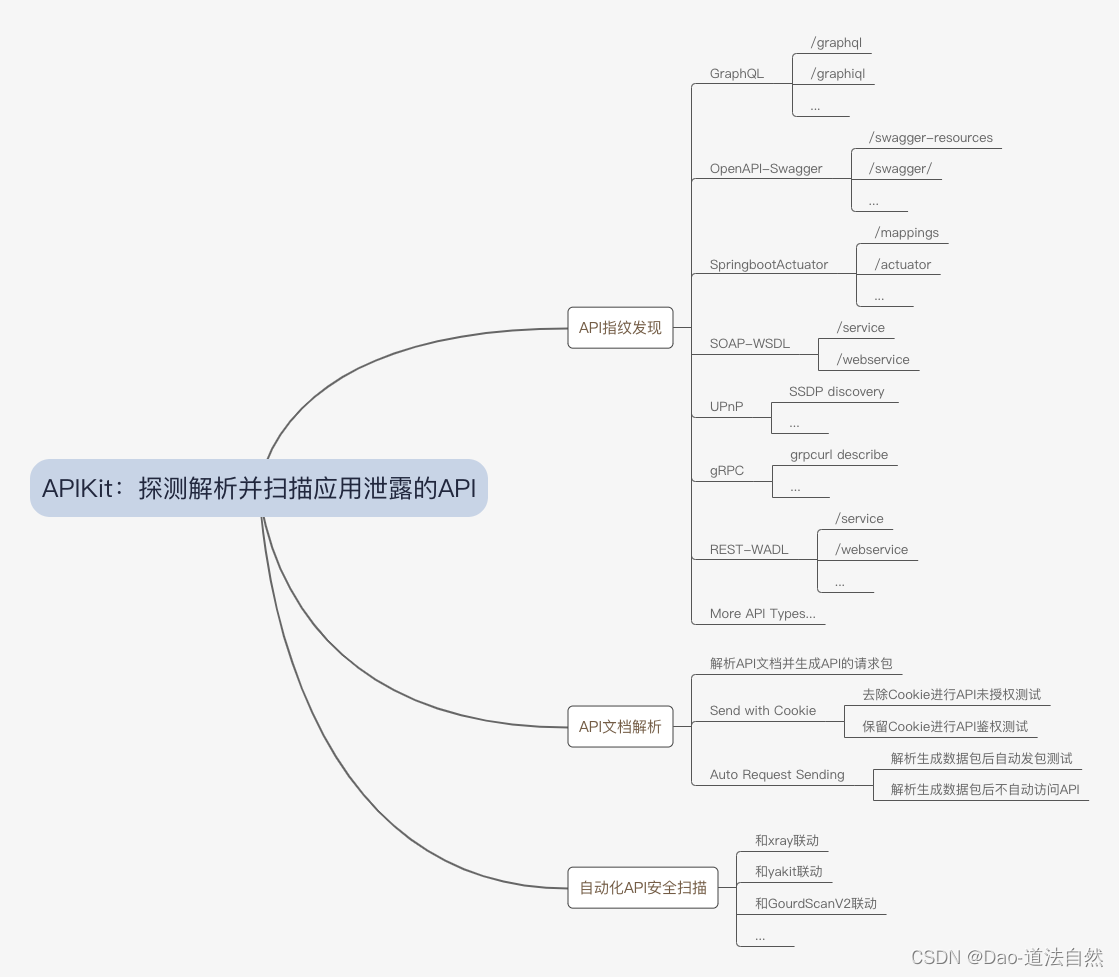

APIKit插件(可联动xray)

OpenApi - Swagger

Postman 联动burp+xray

提前设置好代理

https://github.com/lijiejie/swagger-exp

https://github.com/jayus0821/swagger-hack

APIKit插件(可联动xray)

RESTful - /v1/api/

vapi靶场

无法连接

https://raw.githubusercontent.com/roottusk/vapi/master/postman/vAPI.postman_collection.json |

API1-身份越权

ID值更改遍历用户信息

API4-手机验证码枚举

API5-接口遍历

更改URL地址尝试获取所有用户信息

API8-数据库注入

API9-V1/2多版本

V2无法爆破/V1爆破1655

SOAP&Swagger&RESTful挖掘案例

SOAP-WSDL漏扫SQL注入-数据库权限

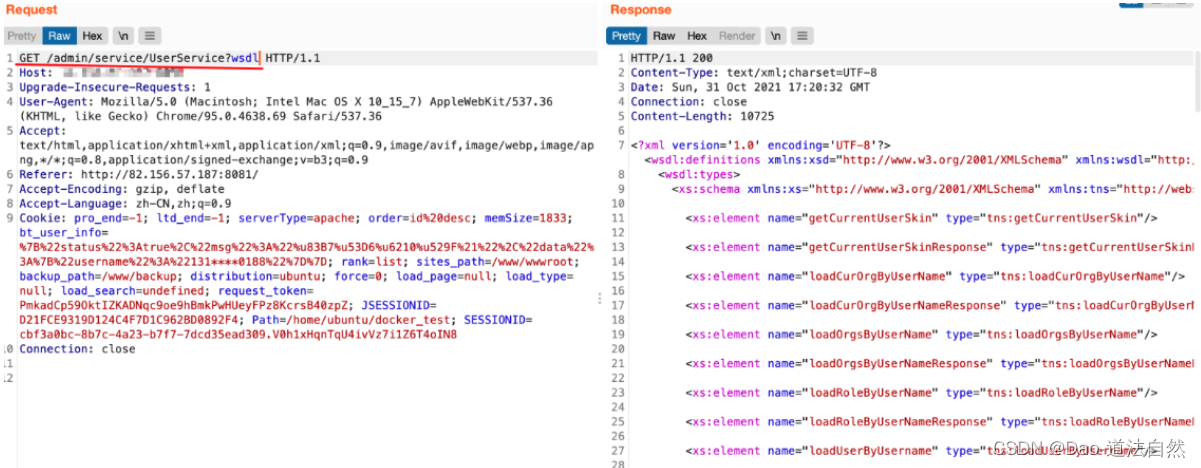

1、发现SOAP接口

2、导入工具分析并扫描

3、发现存在SQL注入

4、利用当前接口进行数据包注入

SOAP-WSDL泄漏密码获取接口-后台权限

访问后台路由/admin/externalLogin,重定向到/admin,是后台的登陆界面