最新转转交易猫防闲鱼源码免授权审计

最新转转交易猫防闲鱼源码免授权审计

Att@ckxu代码审计

SQL注入

参数直接拼接SQL注入

这套代码中存在很多注入点(都是参数没有过滤直接拼接查询),这里列举其中一个

对应文件:zz/index.php

第13行,ClickID参数通过GET传参,没有进行过滤或转义处理,直接拼接到查询语句

验证payload:ClickID=1' OR '1'='1

xff头注入

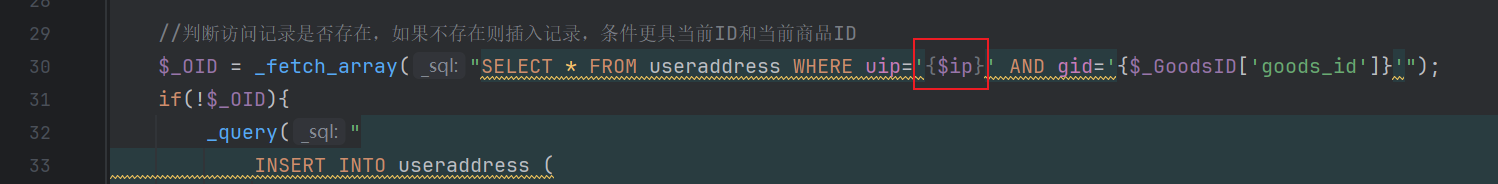

对应文件:zz/index.php

第30行,ip参数带入查询

跟踪ip参数,第10行,发现是getIP()方法获取的

继续跟入getIP()方法,发现在includes/public.class.php文件中定义了该方法

代码判断XFF头是否存在,确保XFF头不为空,XFF的值是否为’unknown’

没有对XFF头传入的字符进行过滤,没有验证ip合法性,因此直接在xff头构造查询语句,即可实现xff注入

验证payload:X-Forwarded-For: 1.1.1.1' AND IF(1=1,SLEEP(5),0)#

Cookie注入

对应文件:zz/pay.php

第60行,Cookie中GoodsID4参数直接拼接到查询,没有进行过滤或转义处理

直接在Cookie中GoodsID4的值处构造payload即可

验证payload:GoodsID4=1' OR '1'='1'#